物联网和边缘计算的网络安全如何保护?

物联网和边缘计算的网络安全如何保护?

尽管物联网和边缘计算在网络安全方面是独特的,但网络安全还有许多不明确的方面。

物联网和网络安全

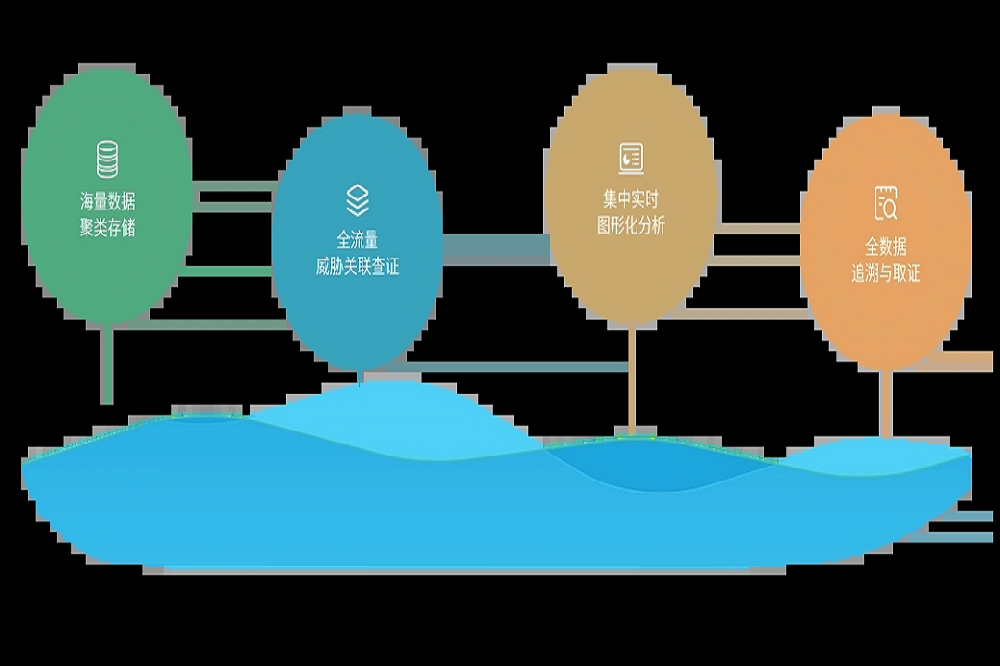

为了实施有效的物联网安全措施,必须在多个层面上实施安全措施。如果数据传输安全得到保证,您需要保护您的数据和对事物的访问。这是机器标识的关键,组织必须将要管理的“一个”定义为唯一的安全标识。

我们的立场分为三个阶段。第一阶段是一个未知的世界。你可以独自一人,也可以做一件事。第二是了解和信任他们的身份。第三种是介于两者之间,有必要了解设备,但尚未确认是否可靠。老实说,许多设施不知道,也有几个基本的IDS,但它并不总是安全的,需要验证。没有。而且该公司有一个经过验证的安全ID,而且实际上是可靠的。如果你相信某件事,你真的会得到另一次机会。ID管理的基本功能是了解关系、建立关系模型并做出访问决策。

边缘计算与网络安全

这允许人们进入网络安全和边缘计算领域。我们面临什么样的问题?尽管边缘计算和物联网无法交换,但它们往往是并行的。

由于配置网络的一些设备的功率太小,无法完成某些任务,因此越来越多的观众可以在下游或南北流量之间汇聚,或意识到某些边缘的存在。

边缘计算一定有一些优势,因为它不必解决传统的安全问题,如数据盗窃。然而,边缘计算无法避免破坏其他数据的常见错误。许多公司使用默认密码而不设置特定密码。

公司需要投资Viator身份验证和密码管理器,尤其是对有访问权限的人。这是添加更多安全层的最快方法。攻击者可以使用一系列身份验证信息权限和渗透系统的其余部分。

对于许多观察者来说,边缘计算给人一种熟悉的感觉。有一个从计算机到云计算的过渡。目前,边缘计算已回归本地处理,熟悉边缘安全网络安全。这是一个零信任的故事,但实际上有很多设备,从智能手机到集装箱车。人们应该使用零信任的概念。在这种情况下,他们不信任网络,因此您需要进行身份验证以了解网络的实际数据。必须对边缘演算进行规划,使其能够继续保持非常动态和变化。

边缘安全网络安全问题

随着云计算的引入,它已经习惯于使用云计算供应商的服务。它支持网络安全,因为许多公司都知道云计算供应商正在安装网络安全工具。

与边缘计算不同,您可以将其与野外的西部进行比较。许多边缘计算制造商目前开发自己的产品和服务,但尚未标准化。边缘计算没有单一的操作系统、硬件或网络配置。

这是非常具有挑战性的,因为每个项目都在一定程度上是定制的。至于边缘计算的网络安全,机会之门通常向行业先驱敞开,就像在广野的西部一样。